Ende-zu-Ende-Verschlüsselung nutzen

1:1 Gespräche sind seit Kurzem standardmäßig Ende-zu-Ende-verschlüsselt. Daher wird eine eingerichtete Schlüsselsicherung sowie eine Verifikation aller selbst eingesetzten Client-Geräte empfohlen (Wichtige Einstellungen)

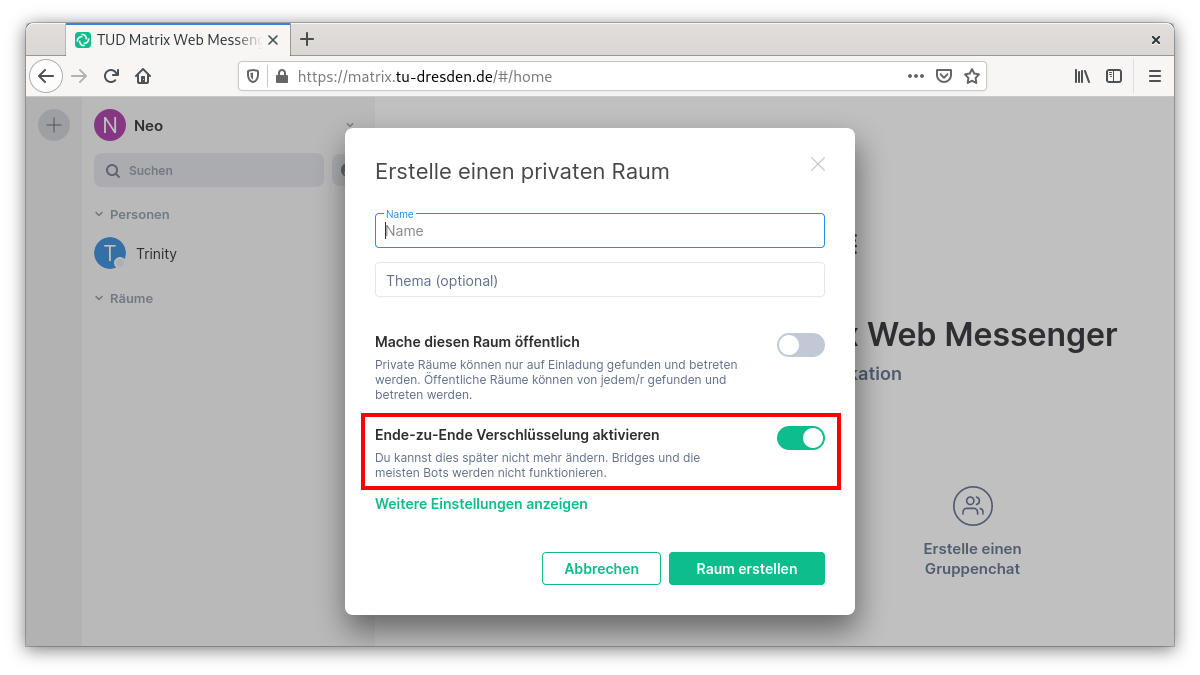

Die Entscheidung, ob ein erzeugter Raum derartig verschlüsselt werden soll muss gut überlegt sein und kann nicht mehr rückgängig gemacht werden. Wenn es sich um größere oder öffentliche Räume handelt, könnte das Prüfen aller Schlüssel aller Gesprächspartner viel Zeit in Anspruch nehmen. Diese manuelle Prüfung kann man aber auch später bei Gelegenheit durchführen und auch direkt Ende-zu-Ende-verschlüsselte Gespräche mit vorerst blindem Vertrauen starten.

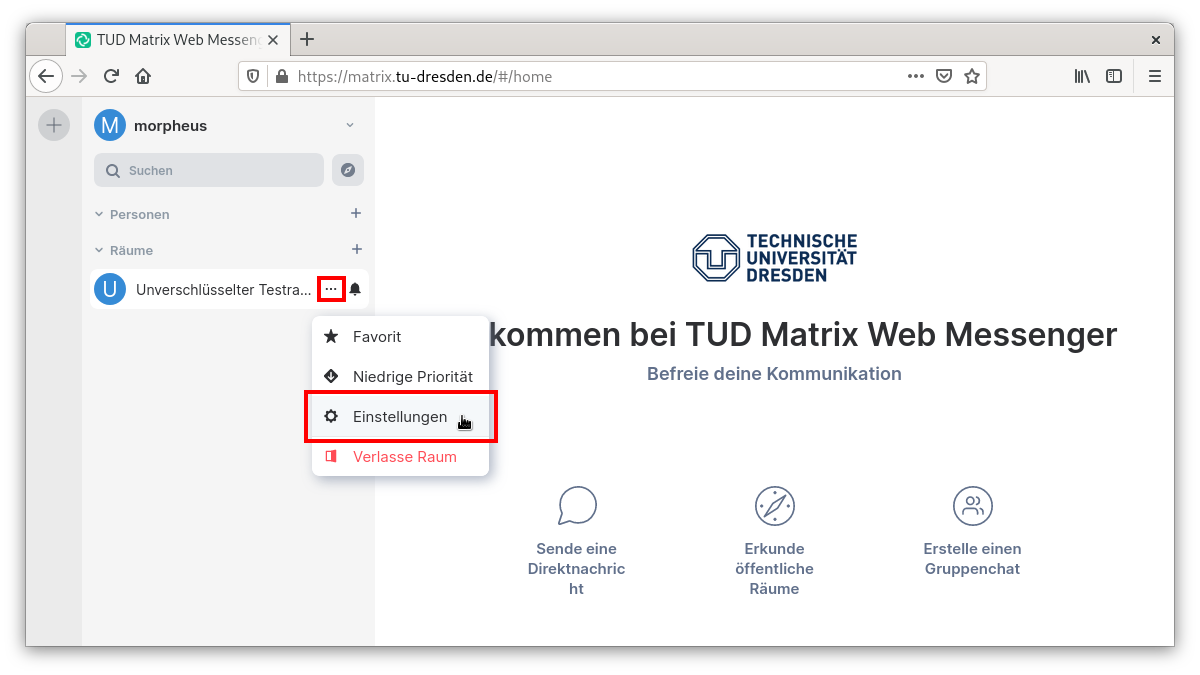

Wer in einem unverschlüsselten Raum eine Ende-zu-Ende-Verschlüsselung (E2EE) zu Gesprächspartner:innen wünscht, erreicht dies durch Klick auf die Einstellungen des gewünschten Raums. (bzw. im Raum über “Raum-Info” > “Raum-Einstellungen” oben rechts):

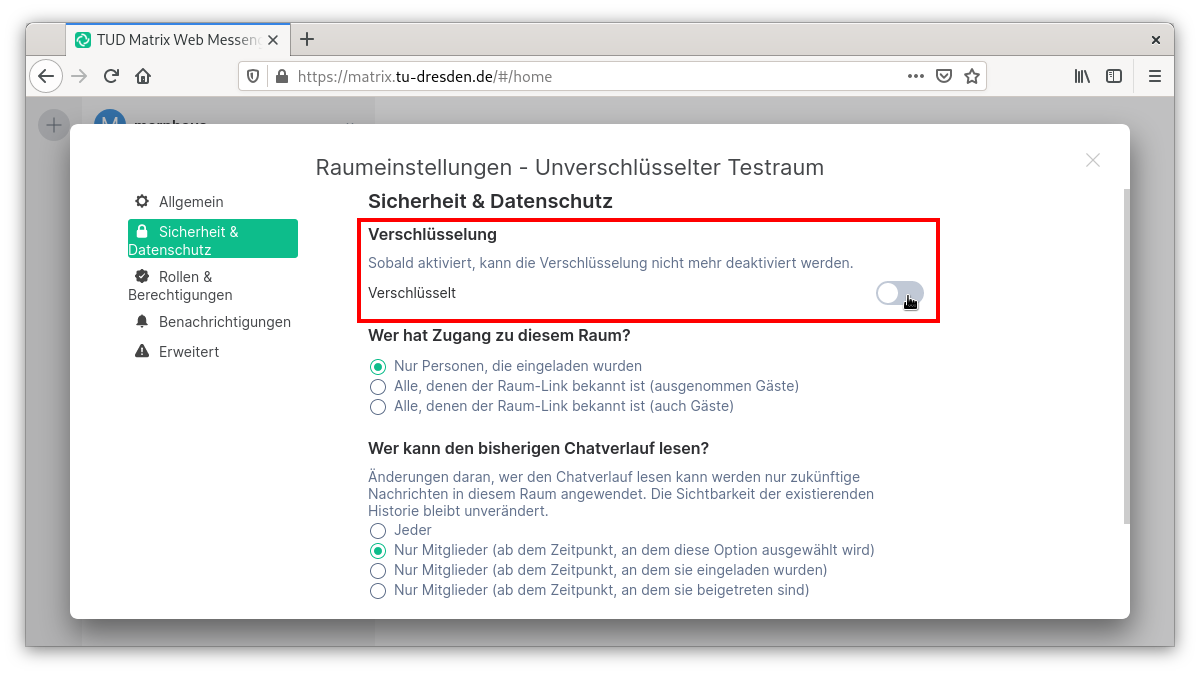

Dazu ist im Reiter Sicherheit & Datenschutz der Schieberegler Verschlüsselt zu bewegen:

Dies kann mit OK bestätigt werden. Ab sofort können die Nachrichten nur noch von den am Gespräch Beteiligten gelesen werden. Sofern nicht schon vorab in den Einstellungen eine Schlüsselsicherung eingerichtet wurde, so sollte dies nun durchgeführt werden (siehe Wichtige Einstellungen), um frühere und in Abwesenheit empfangene Nachrichten lesen zu können.

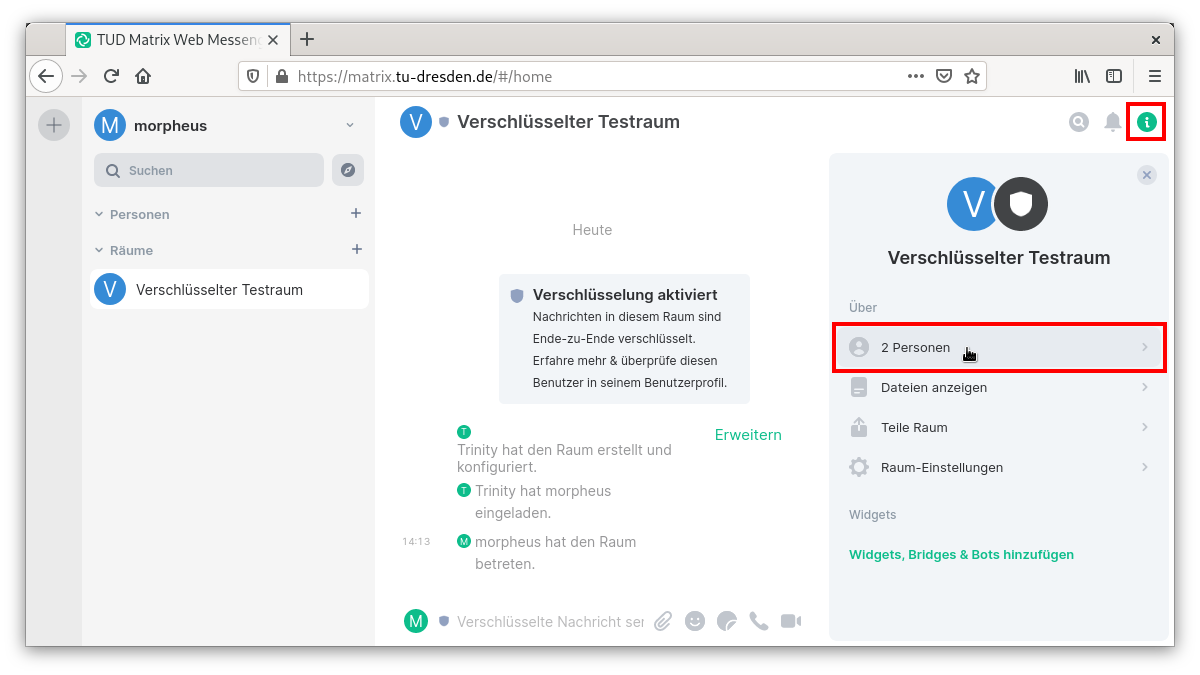

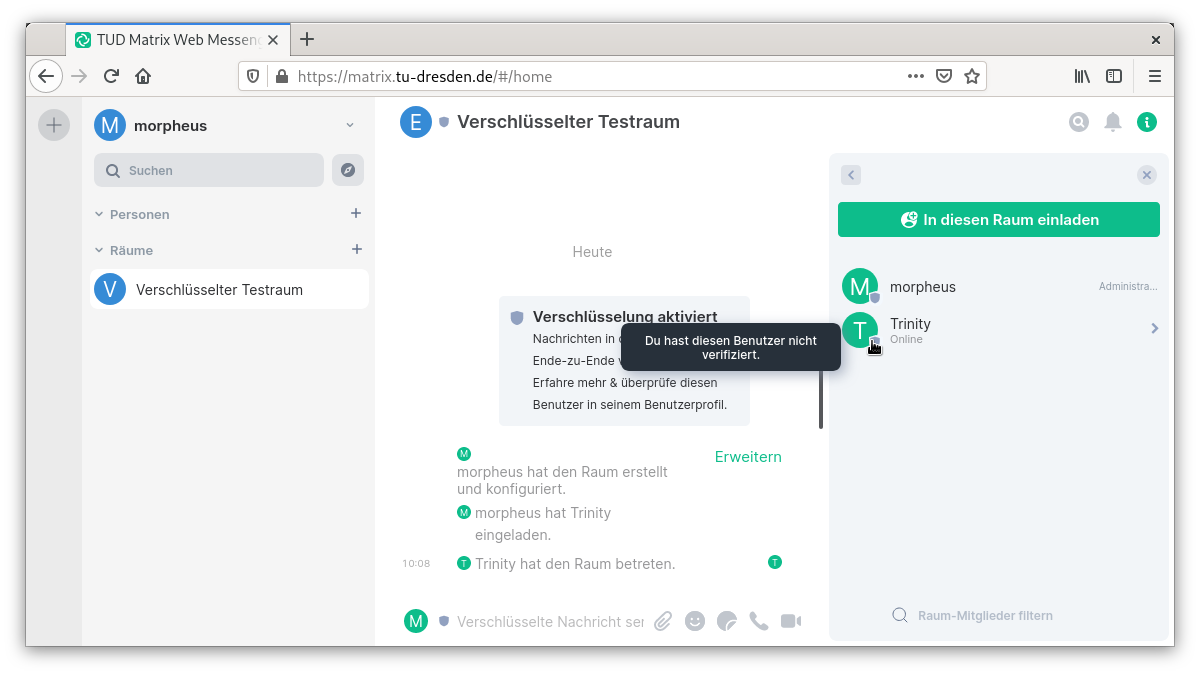

Nun kann der verschlüsselte Austausch beginnen. Wenn man sich von der Korrektheit der Schlüssel überzeugen, und diese Vertrauenswürdigkeit digital dokumentieren möchte, ist dazu zuerst auf das Personensymbol oben rechts die Seitenleiste auszuklappen:

In der sich öffnenden Leiste der am Gespräch Beteiligten kann nun auf die Kontaktperson geklickt werden:

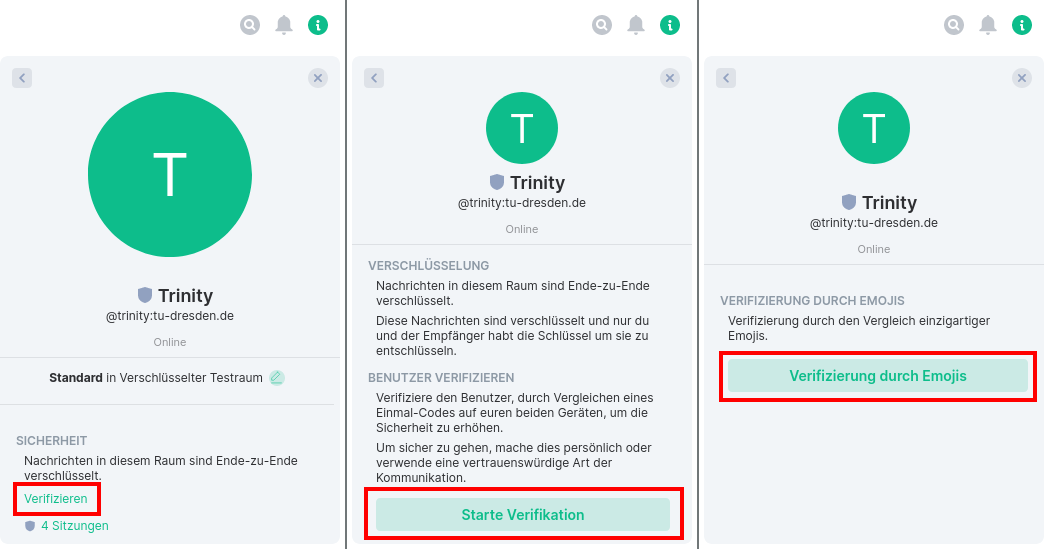

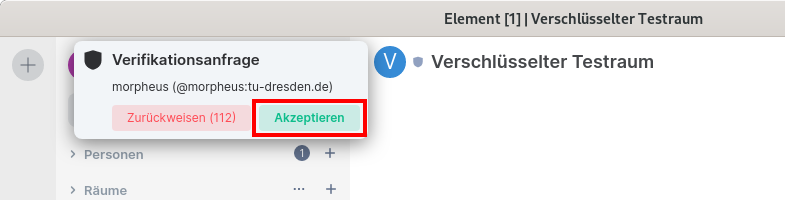

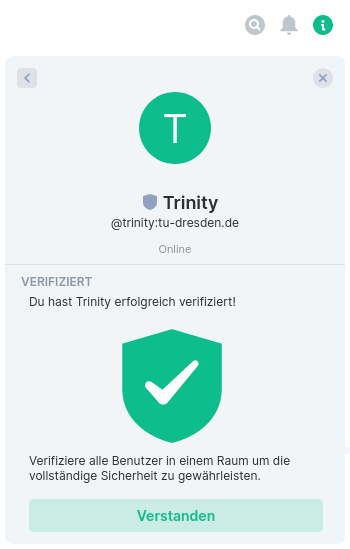

Die Leiste zeigt jetzt die Gesprächsperson im Detail an. Hier ist eine Schlüsselverifikation durch Klick auf „Verifizieren“ einleitbar. Durch einen Klick auf “Start Verifikation” wird die Gegenseiten benachrichtigt und nach Bestätigung (siehe nächstes Bild) kann die “Verifizierung durch Emojis” beginnen.

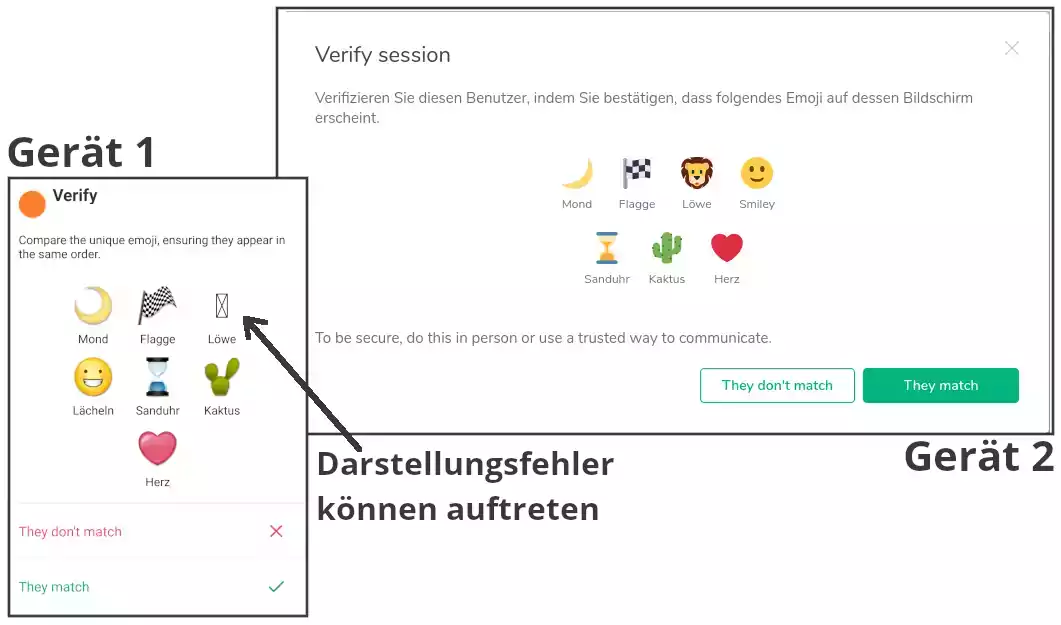

Diese Verifizierung sollte mit der Kontaktperson durch Abgleich (z.B. mündlichen via Telefon, im selben Zimmer o.a. Medium) geschehen. Da dies nicht immer leicht ist, kann auch ersteinmal das Vertrauen ausgesprochen werden (sonst wird man immer wieder gefragt, die Verifizierung durchzuführen) und bei Gelegenheit (bspw. beim nächsten Meeting) durchzuführen.

Eine ausführliche Darstellung des Themas findet sich in diesem Video von Prof. Plikat sowie im diesem Matrix-Blogartikel.

Der Abgleich selbst geschieht über Emoji-Bildchen oder QR-Codes, die je nach Gerät und Iconpack verschieden aussehen können. Auch ist die Übersetzung aller Oberflächenelemente ins Deutsche nicht 100%-ig vorhanden.

Analog geschieht dies in Räumen mit mehreren Teilnehmenden, jeweils einzeln.

In den jeweiligen Raumzeilen deuten folgende Symbole den Status der Verschlüsselung und der dazugehörigen Verifikation an:

Mindestens eine Person im Raum wurde noch nicht verifiziert.

Im Raum ist mindestens eine Person, die bereits verifiziert wurde, aber die ihrerseits weitere unverifizierte Sitzungen geöffnet hat.

Alle im Raum befindlichen Personen wurden verifiziert.

Hier ein weiteres Beispiel, wie man den Verschlüsselungszustand eines Raumes in den Rauminformationen oben rechts neben dem Raum-Icon erkennen kann: